Сводная статистика за весь период действия норм

Согласно отчету, опубликованному Генпрокуратурой, и расширенным данным, которые были предоставлены ведомством по просьбе «АГ», в 2017 г. число преступлений в сфере информационно-телекоммуникационных технологий увеличилось на 37% (с 65 949 в 2016 г. до 90 587 в 2017 г.). При этом доля таких преступлений от числа всех зарегистрированных в России составляет 4,4%: это почти каждое 20-е преступление.

Саркис Дарбинян, партнер Центра цифровых прав, считает, что рост связан с доступностью и популярностью цифровых технологий. По его мнению, все большее количество людей начинает использовать различные платформы, электронные средства и даже криптовалюты, в связи с чем интерес к киберпространству растет и у преступников, увеличивается количество взломов целых платформ и личных аккаунтов, а также утечек данных со стороны крупных IT-компаний.

По сводным таблицам, предоставленным Генеральной прокуратурой в распоряжение «АГ», видно, что количество регистрируемых киберпреступлений варьируется в зависимости от конкретного состава.

Статистика роста числа киберпреступлений за период действия соответствующих норм УК РФ

| 2011 | 2012 | 2013 | 2014 | 2015 | 2016 | 2017 | Янв.–июнь 2017 | Янв.–июнь 2018 | |

|---|---|---|---|---|---|---|---|---|---|

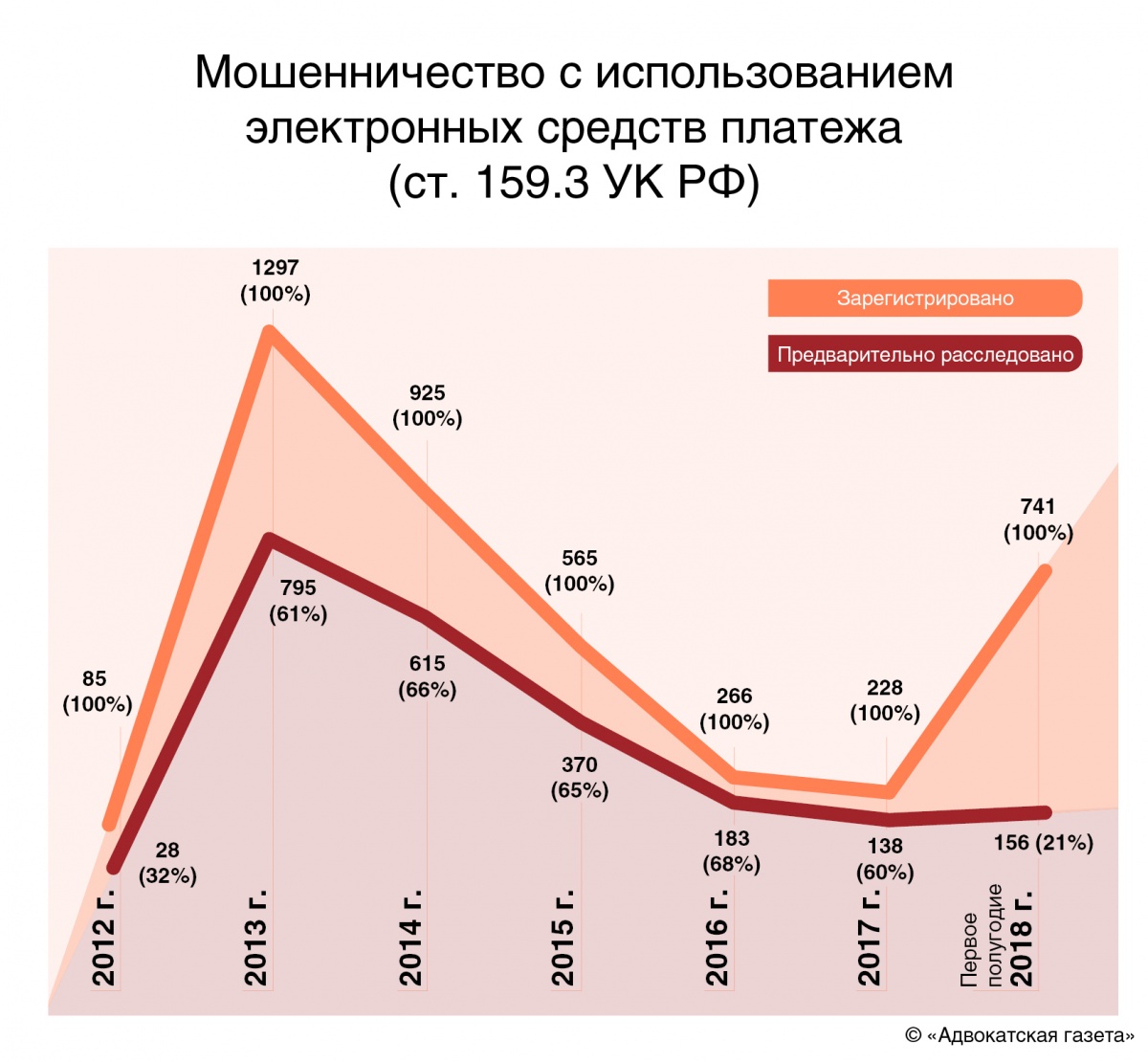

| Мошенничество с использованием электронных средств платежа, ст. 159.3 УК РФ | – | 85 | 1297 | 925 | 565 | 266 | 228 | 110 | 741 |

| Преступления в сфере компьютерной информации, гл. 28 УК РФ | 2698 | 2820 | 2563 | 1739 | 2382 | 1748 | 1883 | 1192 | 1233 |

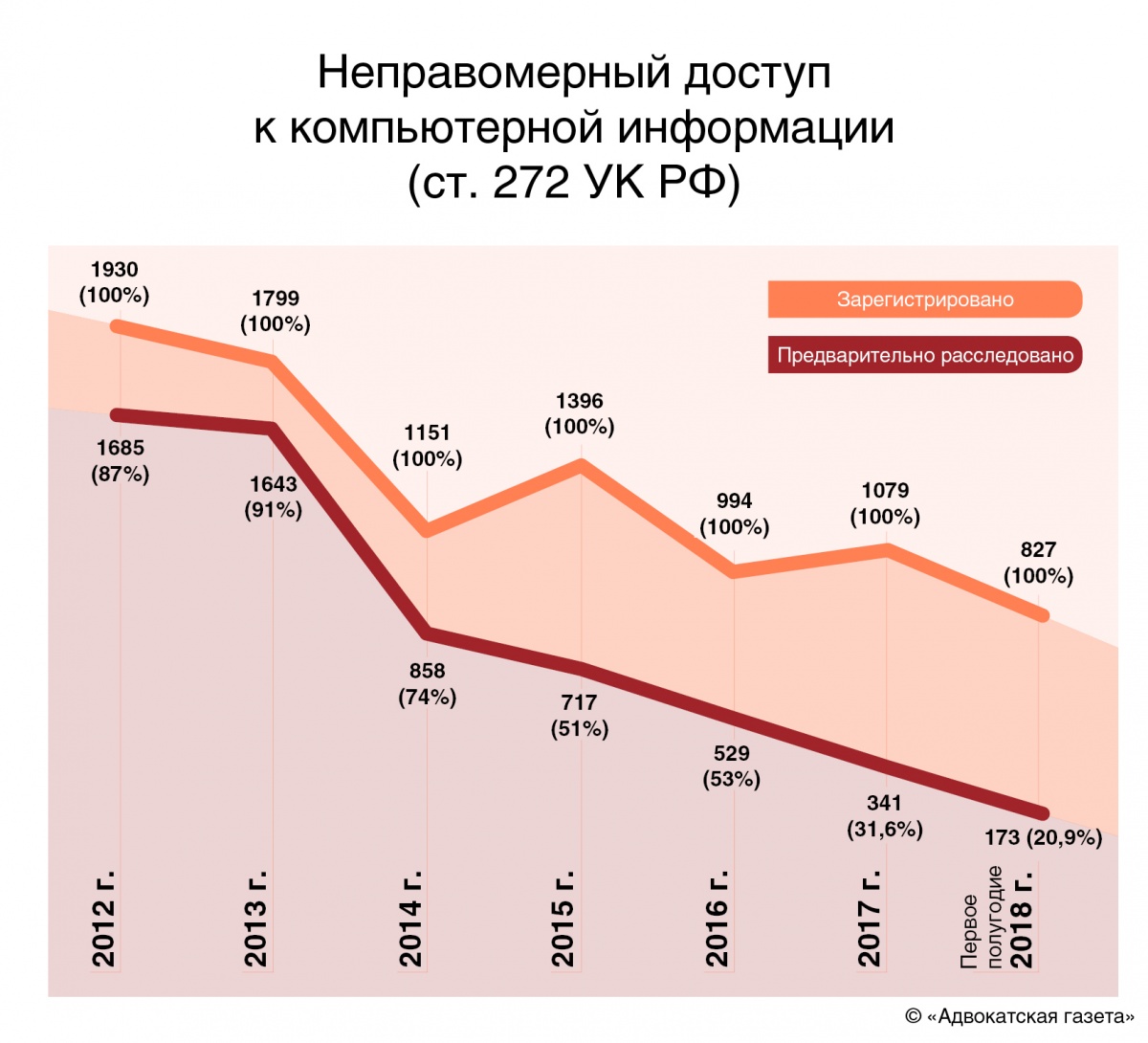

| Неправомерный доступ к компьютерной информации, ст. 272 УК РФ | 2005 | 1930 | 1799 | 1151 | 1396 | 994 | 1079 | 722 | 827 |

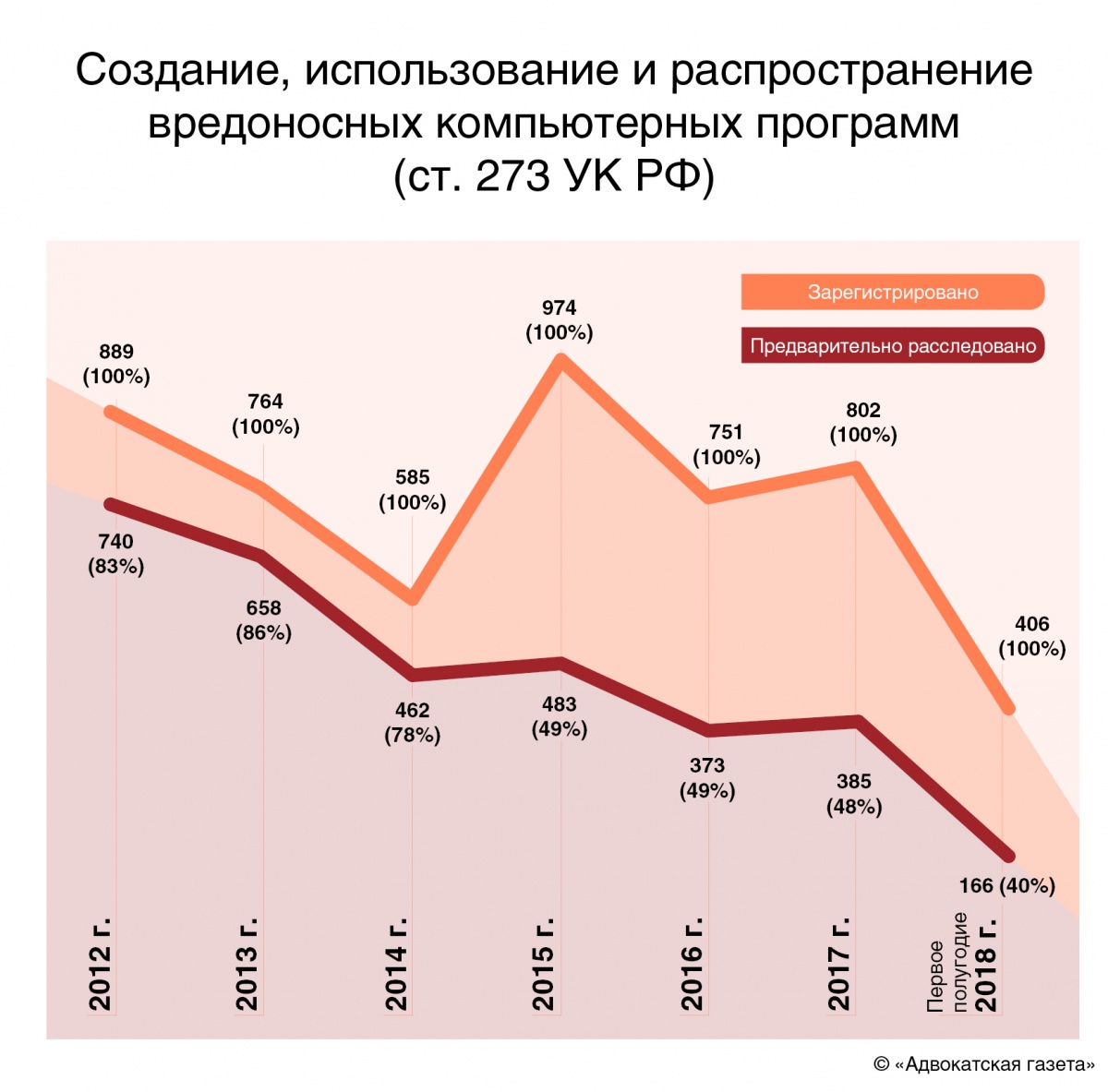

| Создание, использование и распространение вредоносных компьютерных программ, ст. 273 УК РФ | 693 | 889 | 764 | 585 | 974 | 751 | 802 | 470 | 406 |

| Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей, ст. 274 УК РФ | 0 | 1 | 0 | 3 | 12 | 3 | 2 | 0 | 0 |

Например, если в первый год действия норм гл. 28 УК было зарегистрировано 2698 преступлений, то в 2017 г. таких преступлений стало почти вдвое меньше – 1883.

Примечательно, что ст. 274 УК о нарушении правил эксплуатации средств хранения, обработки или передачи компьютерной информации совсем не пользуется популярностью: всего 2 преступления зафиксировано в 2017 г. и ни одного – за первое полугодие 2018-го. А вот число регистраций по преступлению, предусмотренному ст. 273 УК РФ, о создании, использовании и распространении вредоносных программ, напротив, возросло до 802 в 2017 г. по сравнению с 693 случаями в 2011 г.

Всплеск преступлений, предусмотренных ст. 159.3 УК РФ «Мошенничество с использованием электронных средств платежа», наблюдался в 2013 г. – втором году действия нормы – всего 1297 случаев. Почти аналогичная цифра формируется и в текущем году – 741 преступление за первое полугодие.

На мой взгляд, качественно ничего не поменялось, пожалуй, кроме применения банками более надежных средств защиты и предотвращения мошенничества для системы «Интернет-банк»: об этом говорит снижение показателей по ст. 159.3 УК.

В этой связи мне не совсем понятен взрывной рост по указанной статье в этом году. Возможно, это заявления, не связанные с мошенничеством в интернет-банкинге непосредственно, статистика не информативна в части природы совершенного преступления.

Среди киберпреступлений распространено три вида составов

По данным Генпрокуратуры, самыми популярными киберпреступлениями являются неправомерный доступ к компьютерной информации (ст. 272 УК РФ), распространение вредоносных компьютерных программ (ст. 273 УК РФ), а также мошеннические действия, совершенные с использованием электронных средств платежа (ст. 159.3 УК РФ).

Александр Писемский считает, что неправомерный доступ к компьютерной информации – это распространенный состав в силу того, что нарушение происходит практически при любом типе компьютерных преступлений. «Если сотрудник подсмотрел логин и пароль бухгалтера, или вирус похитил список ваших контактов – эти действия можно квалифицировать по ст. 272», – пояснил он.

Дмитрий Данилов, юрист АБ «Забейда и партнеры» согласился, что неправомерный доступ может быть совершен не только хакером, подключившимся к линиям связи легитимного пользователя, но и сотрудником потерпевшего – юридического лица, но привел пример случаев, когда противоправность таких действий может быть исключена «Представим ситуацию, когда Иванов, работая в ООО “Ромашка” и находясь в офисе организации, осуществил доступ к ее компьютерной и конфиденциальной информации и копировал ее на свою флэш-карту. В данном случае необходимо довести до следствия, что работник в силу своих полномочий имел доступ к конфиденциальной информации компании», – пояснил юрист.

В связи с этим он упомянул Методические рекомендации по осуществлению прокурорского надзора за исполнением законов при расследовании преступлений в сфере компьютерной информации, в которых отмечено, что «неправомерным считается доступ к конфиденциальной информации или информации, составляющей государственную тайну, лица, не обладающего необходимыми полномочиями (без согласия собственника или его законного представителя), при условии обеспечения специальных средств ее защиты».

«Поэтому стороне защиты рекомендуется доказывать, что компьютерная информация потерпевшего такими средствами защиты обеспечена не была. Например, путем постановки дополнительных вопросов перед экспертом или проведением собственного исследования с привлечением независимого специалиста», – порекомендовал юрист.

Саркис Дарбинян заметил, что для опровержения неправомерного доступа необходимо доказать, что обвиняемый имел возможность доступа в силу закона либо в силу лицензионного договора: «Указанная норма часто применяется и в отношении тех, кто использует “варезный” софт (пиратское программное обеспечение), укомплектованный утилитами для снятия защиты, например кряками или генераторами ключей».

Александр Писемский полагает, что популярность ст. 273 УК связана с тем, что вредоносное программное обеспечение – это основной инструмент киберпреступников. С помощью различных видов вредоносных программ злоумышленники осуществляют взломы систем, хищение конфиденциальной информации, рассылку спама и атаки на отказ в обслуживании.

Статья 273 УК РФ содержит формулировку, согласно которой «создание» вредоносных программ наказуемо. На вопрос «АГ», как опровергнуть факт создания, Саркис Дарбинян пояснил, что закон не содержит понятия вредоносной программы, поэтому все остается на откуп следствия и суда. «Чтобы добиться прекращения уголовного дела, возбужденного по ст. 273 УК на стадии предварительного следствия либо суда, необходимо выбивать один из четырех элементов состава преступления – объективную сторону. Если удастся доказать, что та или иная программа не отвечает признакам вредоносной, то дело подлежит прекращению», – подчеркнул эксперт.

Дмитрий Данилов указал, что согласно позиции Генпрокуратуры, которая изложена в Методических рекомендациях, процесс создания вредоносной программы начинается с написания ее текста на бумажном носителе, что следует квалифицировать как оконченное преступление. Такой подход, по мнению юриста, спорен.

Александр Писемский подчеркнул, что деяния, подпадающие под ст. 272 и 273, чаще всего являются частью более масштабных правонарушений, например хищения денежных средств через систему «Интернет-банк» или с пластиковых карт, так как они – средство к достижению главной цели – получению злоумышленниками финансовой выгоды.

Заместитель руководителя Лаборатории компьютерной криминалистики Group-IB Сергей Никитин подтвердил, что ст. 272 и 273 являются самыми «ходовыми», а ст. 274 – нерабочая и применяется очень редко. Эксперт подчеркнул, что преступления, подпадающие под действия ст. 272 и 273, за последние 10 лет перестали быть самоцелью злоумышленников. Взлом или распространение вирусов они совершают не ради забавы, а для кражи денег или информации, которую можно продать. Он провел аналогию с классическими преступлениями: как преступники покупают оружие для того, чтобы совершить разбойное нападение или убийство, так и хакеры взламывают системы банка, чтобы украсть деньги.

В отношении ст. 159.3 УК РФ эксперты заметили, что норма была расширена в 2018 г. Если ранее состав преступления образовывали лишь действия с использованием платежных карт, то с недавнего времени стали наказываться любые мошеннические действия с использованием электронных средств платежа.

Саркис Дарбинян указал, что к основным видам мошенничества с использованием платежных карт относят использование неполученных, поддельных украденных или утерянных карт, проведение транзакций с использованием украденных реквизитов, несанкционированное использование персональных данных держателя карты и информации по счету клиента и пр.

Дмитрий Данилов между тем заметил, что практика свидетельствует о том, что хакеры чаще совершают мошенничество в сфере компьютерной информации (ст. 159.6 УК РФ), при котором используют вирусы и иные вредоносные программы, позволяющие осуществлять удаленный доступ к компьютерной системе потерпевшего.

Помимо «классических» доказательств – показаний потерпевшего, его представителей, свидетелей, протоколов и иных следственных действий – сторона обвинения использует следующие средства доказывания: 1) приобщение к материалам дела справки о результатах внутреннего расследования у потерпевшего – юридического лица, которой установлены факт взлома внутренней сети компании и причастность к этому сотрудника компании; 2) проведение компьютерной экспертизы, в заключении которой может быть отражено, что доступ к компьютерной системе потерпевшего получен через вредоносные программы, установленные в компьютер сотрудника для удаленного управления сервером, или обнаружены следы функционирования через программное обеспечение хакеров, или зарегистрированы события подключения к компьютерной сети по протоколам удаленного доступа и иное.

Дмитрий Данилов порекомендовал защите указывать, что справка является недопустимым доказательством, поскольку отраженные в ней сведения получены лицом, не уполномоченным проводить расследование по делу, а также она, по сути, подменяет собой процессуальные действия, установленные УПК РФ.

Старший партнер, руководитель практики разрешения споров АБ «Коблев и партнеры» Кирилл Бельский заметил, что представленные Генпрокуратурой сводные таблицы не содержат информации о действиях, квалифицируемых по ст. 159.6 УК как мошенничество в сфере компьютерной информации.

Несмотря на это, эксперт, сославшись на Постановление Пленума Верховного Суда РФ от 30 ноября 2017 г. № 48 «О судебной практике по делам о мошенничестве, присвоении и растрате», пояснил, что не каждый факт ввода компьютерной информации с противоправным умыслом признается преступлением, предусмотренным ст. 159.6 УК РФ.

«Так, под названную статью не подпадает хищение посредством использования: 1) заранее похищенной или поддельной платежной карты для получения наличных денежных средств через банкомат (применяется ст. 158 УК); 2) учетных данных собственника или иного владельца имущества независимо от способа получения доступа к таким данным (применяется ст. 158 УК), за исключением случаев незаконного воздействия на программное обеспечение серверов, компьютеров или на сами информационно-телекоммуникационные сети», – заключил Кирилл Бельский.

Отрицательная статистика раскрываемости киберпреступлений

По данным Генпрокуратуры, количество расследованных преступлений по рассмотренным статьям уменьшилось в текущем году на 19,6%. На 30,5% выросло число нераскрытых преступлений. Общая раскрываемость составила 41,3%.

Сергей Никитин считает, что неутешительная тенденция связана с тремя факторами.

Во-первых, это несовершенство действующего уголовного законодательства: «Имеющихся “компьютерных” статей мало, они сложны и запутанны для понимания как участников судебного процесса, так и сотрудников правоохранительных органов – следователей и оперативников. Кроме того, они не отражают весь спектр современных компьютерных преступлений (майнинг, DDоS)».

Во-вторых, как показывает практика, сроки за совершение киберпреступлений мягкие и условные.

В-третьих, по мнению эксперта, компьютерные преступления вынуждены расследовать люди с юридическим образованием, тогда как во многих странах мира следователи по cybercrime – это прежде всего технические эксперты с дополнительным юридическим образованием.

Александр Писемский высказал аналогичную точку зрения, также указав на три причины. Первое – рост киберпреступности как индустрии: «Сейчас вход на этот рынок доступен практически любому: научиться писать вирусы, взламывать сайты или почту можно по статьям в интернете».

Второе – преступления в сфере высоких технологий являются сложными для расследования, они требуют специальных знаний, опыта и ресурсов со стороны сотрудников правоохранительных органов. По утверждениям эксперта, очередь на проведение компьютерных экспертиз в государственных экспертных учреждениях, как правило, превышает полгода, специалистов в области киберрасследований в полиции крайне мало и большинство из них находится в Москве. Существенная часть бытовых киберпреступлений (взлом социальных сетей или мессенджеров, вирусные атаки на домашние компьютеры) просто не фиксируется.

Третье – низкий уровень защищенности: «Наши родственники и коллеги имеют минимальные знания о компьютерной гигиене и правилах безопасной работы в интернете, это делает их легкой добычей для киберпреступников».

«Практика показывает, что популярным механизмом киберхищения является фишинг (от англ. – phishing), который заключается в рассылке электронных писем владельцам денежных средств о том, что они якобы стали победителями в какой-либо акции. Если владелец переходит по ссылке, отраженной в этом письме, данные его банковской карты (электронного кошелька) отсылаются злоумышленникам. Далее денежные средства потерпевшего без его ведома перемещаются на счета, подконтрольные хакерам», – пояснил Дмитрий Данилов.

По мнению эксперта, даже самый мелкий такой фишинг может расследоваться долгий период времени, поскольку дознавателю необходимо: 1) получить показания потерпевшего, сотрудников отдела информационной безопасности банка, сотрудников интернет-провайдера; 2) поручить проведение оперативно-розыскных мероприятий, направленных на установление лица, совершившего хищение; 3) получить ответы банка о перечислении денежных средств со счета потерпевшего, снятии денежных средств с банкомата; 4) получить ответы Бюро специальных технических мероприятий (подразделения МВД России) об установлении информации учетных записей в социальных сетях, электронной почтовой службы, информации об администрировании этих данных; 5) при установлении личности хакера – произвести его задержание, решить вопрос об избрании меры пресечения, допросить в качестве подозреваемого, произвести обыск, изъять компьютерную технику, которая послужит объектом исследования компьютерно-технической экспертизы и пр.

Все это, как считает Дмитрий Данилов, отталкивает недобросовестных следователей и дознавателей возбуждать уголовные дела и вынуждает выносить незаконные постановления об отказе в их возбуждении. «В таком случае потерпевшему необходимо обжаловать этот документ вышестоящим надзирающим лицам, что, однако, может повлечь за собой передачу материала доследственной проверки то одному следственному подразделению, то другому».

Чтобы избежать сложностей, указанных выше, юрист рекомендует осуществить целый комплекс мер: 1) обратиться к высококвалифицированным техническим специалистам, в услуги которых входит проведение «киберрасследования», с целью составления справки и фиксирования цифровых доказательств; 2) составить заявление о преступлении с описанием обстоятельств произошедшего, при этом оформить его «уголовно-процессуальным» языком с отражением существа подозрения и квалификацией содеянного; 3) подготовить правовую позицию доверителя и составить проект его объяснений, в котором подробно отразить описание обстоятельств содеянного, где также отразить комплекс процессуальных действий, которые необходимо провести для возбуждения дела; 4) приобщить к заявлению справку о результатах внутреннего расследования и иные цифровые доказательства, содержащие сведения о совершенном преступлении.

Саркис Дарбинян солидарен с коллегой. Он подчеркнул, что зачастую следственные органы пытаются скинуть с себя подобные дела и отказать в возбуждении, чтобы еще одно дело не портило показатели по раскрываемости. Юрист пояснил, что следствие зачастую заходит в тупик при расследовании преступления. Прежде всего, при совершении киберпреступления отсутствуют как таковые место преступления в классическом понимании этого термина и отлаженные механизмы реагирования.

Для получения всей необходимой информации, которая могла бы помочь в раскрытии преступлений, правоохранительным органам требуется помощь как кредитных учреждений и платежных агентов, находящихся за пределами РФ, так и оперативная помощь иностранных коллег, которая затруднительна, а иногда и невозможна ввиду отсутствия договорных отношений между странами.

Саркис Дарбинян указал, что способов совершения киберпреступлений с каждым годом становится все больше: «Это программы-взломщики, вирусы, контент различного содержания, который распространяется через мобильные средства связи (СМС или ММС, Bluetooth), электронную почту, веб-доски объявлений, чаты и группы в соцсетях, NFC-приемники и много чего еще». Он подчеркнул, что жизненно важным становится обладание знаниями по кибербезопасности и цифровой гигиене.

Зарубежный опыт

По утверждениям Дмитрия Данилова, законодательство ряда зарубежных стран предусматривает строгую уголовную ответственность за киберпреступления. Например, в соответствии с положениями Закона США о мошенничестве и злоупотреблении с использованием компьютеров (Computer Fraud and Abuse Act) лицу, будучи осужденному за киберпреступление, но повторно совершившему несанкционированный доступ к компьютеру, что повлекло тяжкие последствия, может быть назначено тюремное заключение сроком до 20 лет.

«В свою очередь, ст. 272 УК РФ предусматривает максимальное наказание в виде семи лет лишения свободы, а в силу ст. 70 УК “Назначение наказания по совокупности приговоров” такому лицу может быть назначено максимально десять с половиной лет лишения свободы», – подчеркнул юрист.

Юрист отметил, что, несмотря на различие в санкциях в отечественном и зарубежном правопорядках, он не может сказать, что это влияет на выбор киберпреступниками территории России как места пребывания с целью минимизации рисков. «Ведь не исключено, что иностранный хакер в силу принципа взаимности и норм международного права по запросу иного государства может быть экстрадирован для уголовного преследования или отбывания наказания в другой стране», – пояснил он.

Саркис Дарбинян рассказал, что увеличение количества совершаемых преступлений в киберпространстве сейчас наблюдается во всем мире. Эксперт также сослался на Computer Fraud and Abuse Act, указав, что если злоумышленник проник в компьютерные сети инфраструктуры США (например, энергосети, телесети, транспортные каналы связи, системы управления водоснабжением), то его могут приговорить к 30 годам лишения свободы без права досрочного освобождения.

Защита прав лиц, пострадавших от киберпреступлений

Как утверждает Александр Писемский, пострадавшие действуют по-разному, в зависимости от последствий, которые повлекло киберпреступление. Если ущерб минимален, то просто устраняются последствия: переустанавливается операционная система, обновляется антивирус, меняются пароли. Если речь идет о существенном ущербе, выраженном в денежном эквиваленте или в ценности информации, к которой был получен незаконный доступ, предпринимаются попытки расследования, чтобы установить преступников и попытаться возместить ущерб.

Саркис Дарбинян полагает, что пострадавшие оказываются в потерянном состоянии, не зная, куда именно идти с заявлением о преступлении, а многие граждане обладают высоким уровнем правового нигилизма и не верят в эффективность правоохранительной системы, предпочитая иные способы решения собственных проблем. Именно поэтому множество фактов компьютерных взломов, хищения средств и информации остаются вне учета и не попадают в общую статистику.

По мнению эксперта, особую роль в обнаружении угроз и цифровых следов киберпреступников играют частные CERT’ы, которые особенно эффективно работают в банковской сфере и сфере финтеха. Такие центры имеют более широкие возможности оперативного обмена информацией для взаимодействия с ведущими российскими и мировыми IT-компаниями, субъектами оперативно-розыскной деятельности, государственными органами и также зарубежными центрами реагирования на компьютерные инциденты.

Прогноз на будущее

По мнению Александра Писемского, в будущем произойдет рост числа преступлений, поскольку злоумышленники быстро адаптируют современные технологии, чтобы повысить свою эффективность.

«Например, мы видим, что активно начинают использоваться машинное обучение и искусственный интеллект при подготовке и проведении массовых атак. Серьезной проблемой являются атаки на объекты критичной инфраструктуры, количество которых неуклонно растет, которые, кроме финансового ущерба, могут привести к гораздо более серьезным последствиям, несущим угрозу жизни и здоровью людей и безопасности государства», – пояснил эксперт.

Киберпреступность станет еще быстрее, масштабнее, традиционный криминал полностью уйдет в «цифру». Главной проблемой для банков станет не воровство денег, а разрушение их IT-инфраструктуры как финальный этап целенаправленной хакерской атаки. Ожидаются новые мощные DDoS-атаки.

Киберпреступники будут создавать новые бот-сети за счет IoT-устройств (Internet of Things) – видеокамер, маршрутизаторов, в том числе для их последующего использования в DDoS-атаках.

Увеличится количество атак на криптовалютные сервисы и блокчейн-стартапы: многие преступные группы, раньше атаковавшие банки и их клиентов, переключились на ICO. Но наибольшую опасность представляет кибероружие, оказавшееся в руках преступников.

Эксперты полагают, что наиболее существенное влияние на состояние безопасности может оказать программа повышения компьютерной грамотности для всех групп населения.

Александр Писемский утверждает, что применение правил безопасной работы с цифровыми устройствами и в сети должны прививаться как привычка мыть руки или чистить зубы.

В качестве еще одной задачи для предотвращения киберпреступлений эксперт назвал изменение подхода бизнеса к обеспечению безопасности: «Большинство компаний сектора SMB даже не задумываются об обеспечении информационной безопасности. На наших проектах по аудиту или расследованиям мы видим, что очень часто не установлены пароли, не работает антивирус, данные никак не защищены от несанкционированного доступа, сотрудники работают под одной учетной записью».

Специалист подчеркнул, что IT-администратор не всегда является специалистом по кибербезопасности, «для него главное, чтобы все работало и сотрудники меньше беспокоили вопросами, поэтому часто не включаются средства защиты, которые могут потребовать дальнейшего обслуживания».

«Третья задача – развитие противодействия киберпреступности в правоохранительных органах. Полиция нуждается в высококлассных специалистах и современных инструментах для анализа цифровых доказательств и проведения расследований. Это направление требует существенного финансирования и создания условий для привлечения квалифицированных кадров не только в столицах, но и других регионах», – подытожил Александр Писемский.

Кирилл Бельский выразил аналогичное мнение, отметив, что в первую очередь необходимо в разы увеличить штат оперативников, следователей и технических специалистов, обслуживающих рассматриваемое направление.

Генеральная прокуратура оставила без комментариев предоставленные в распоряжение «АГ» статистические данные.

Текст: Елена Зубова

Инфографика: Андрей Тронин